Защити созданное

Другие наши ресурсы

- free.drweb.uz — бесплатные утилиты, плагины, информеры

- av-desk.com — интернет-сервис для поставщиков услуг Dr.Web AV-Desk

- curenet.drweb.uz — сетевая лечащая утилита Dr.Web CureNet!

- www.drweb.uz/web-iq — ВебIQметр

Напишите

Ваши запросы

Позвоните

Бесплатно по России:

8-800-333-79-32

Свяжитесь с нами Незакрытые запросы:

-

ПК

-

Электронная лицензия

Dr.Web Security Space

Dr.Web Security Space- Для Windows

- Для macOS

- Для Linux

Dr.Web Katana

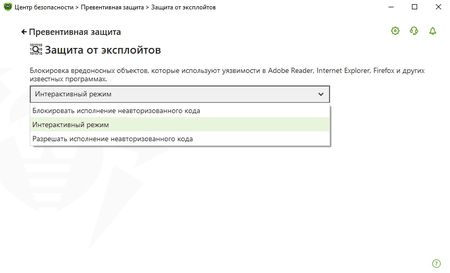

Dr.Web KatanaДополнительная защита ПК с установленным антивирусом другого производителя (для Windows)

-

Мобильные

-

Электронная лицензия

Dr.Web Security Space

Dr.Web Security Space(для Android)

Dr.Web Family Security(для Android)

-

Демо

-

Для персональных компьютеров

Dr.Web Security SpaceDr.Web KatanaДополнительная защита ПК с установленным антивирусом другого производителя (для Windows)

Для мобильных устройств

Dr.Web Security Space(для Android)

Dr.Web Family Security(для Android)